Az ukrán belügyminiszter tanácsadójának közlése szerint Ukrajna eddigi legnagyobb kibertámadását éli át, a májusban pusztító WannaCry után most a Petya zsarolóvírus bénította meg a kijevi repteret, metrohálózatot, az elektromos műveket, a telefonszolgáltatót, a bankokat, kormányzati portálokat, az állami repülőgépgyártó és számos ukrán cég rendszereit.

Volodimir Hrojszman, ukrán kormányfő példátlan támadásról beszélt Facebook-posztjában. Hozzátette, a kritikus infrastruktúrákat nem érintette a támadás.

Deputy Head of the Presidential Administration @dshymkiv instructed the team to help IT teams of other governmental institutions pic.twitter.com/iQw33ZJO7X

— The Bankova (@TheBankova) June 27, 2017

https://twitter.com/NewsReport365/status/879712029698912257

Nem csak Ukrajnát érinti az újabb támadáshullám:

- a Maersk, a hatalmas dán szállítócéget,

- annak leányvállalatát, a holland APP Terminalst,

- a világ legnagyobb multinacionális reklámcéget, a brit WPP-t,

- az orosz Evraz és Rosneft acél-, bányászati és olajcéget,

- a francia Saint-Gobaint, a világ egyik vezető építőipari cégét,

- a spanyol Mondelez élelmiszercéget és a DLA Piper jogi irodát

is ledöntötte lábáról.

A svájci kormányzati informatikai ügynökség szerint a leginkább érintett országok: Ukrajna, Oroszország, India, és Nagy-Britannia.

Szakértők szerint a mostani támadáshullámért felelős vírus nagyon hasonlóan van felépítve, és hasonlóan működik, mint a Petya (vagy Petrwrap), annak egy változata lehet. Az eredeti vírust még 2015 végén fejlesztették, azt alakították át.

A BBC-nek nyilatkozó szakértő szerint a kártevőt az elmúlt 12 hónapban fórumokon árulták 28 dollárért, azaz átszámítva nagyjából 7700 forintért.

Mikko Hypponen, a finn F-Secure kutatási vezetője szerint

Key question: Who is behind this new Petya version? Original Petya was developed by "Janus Cybercrime Solutions" in late 2015. pic.twitter.com/bQPYxl0HEL

— @mikko (@mikko) June 27, 2017

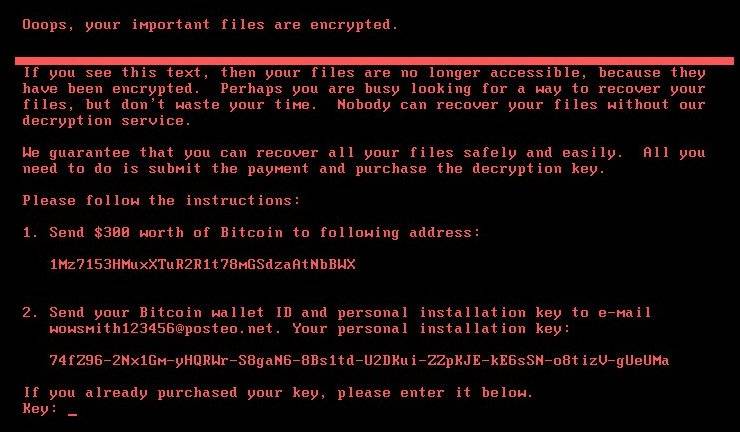

A jelentések szerint a Petya ugyanúgy zárolja a gépeken lévő fájlokat, és 300 dolláros váltságdíjat követel azok feloldásáért. Ráadsául a WannaCryhoz hasonlóan ugyanazt a Windows sérülékenységet, és az amerikai Nemzetbiztonsági Ügynökség (NSA) EternalBlue exploitját használja ki – erősítette meg a Symantec IT-biztonsági cég.

Azaz aki május óta nem frissítette volna a Windowst, az most sürgősen tegye meg. A Microsoft XP-re is kiadott sürgősségi javítást.

Éppen kezdtünk talpraállni

A világ éppen hogy kezdett talpraállni a WannaCry májusban kezdődött támadáshullámából – öt napja a Honda japán gyárát bénította meg, és az ausztrál közlekedési lámpákat zavart össze. Szakértők figyelmeztettek is, a kiberbűnözők a visszatérésen dolgoznak, bármikor újra lecsaphatnak.

A május végi támadást nagyban lassította, hogy a kódban találtak egy rejtett kapcsolót, amivel a folyamatot le lehetett állítani. Ahogy a Windows frissítésével is csökkent a támadható gépek száma. Így is több mint 150 országban több mint 300 ezer gépet fertőzött meg a WannaCry.

Észak-Korea állhatott mögötte

A Nemzetbiztonsági Ügynökség (NSA), avagy az amerikai Nagy Testvér azt állítja, Észak-Korea tehető felelőssé a WannaCry létrehozásáért, legalábbis a módszerek, a célpontok, és a taktika is arra utalnak, hogy az észak-koreai kémügynökség (RGB) áll a támadás hátterében. A phenjani rezsim állítólag így akart bevételhez jutni.

Eszerint az RGB által “szponzorált hackerek”, más néven Utóbbit még a Shadow Brokers nevű hackercsoport lopta el, majd tette közzé Donald Trump amerikai elnöksége ellen tiltakozva.

A kártevő a Windows márciusban foltozott sebezhetőségét használta ki: bejutott a gépekre és titkosította a felhasználó dokumentumait, váltságdíjat követelve azok feloldásáért. Ez volt az első zsarolóvírussal párosított számítógépes féreg.