Kőbe vésett axiómája az online adatvédelemnek, hogy két alapvető támadási felületet kell kiiktatnunk, minden más jöhet a következő körben, első körben az embert, mint a legnagyobb biztonsági fenyegetettséget kell kidobnunk az egyenletből, utána pedig azt a tényt, hogy online vagyunk. Ez a legtöbb esetben, az átlagfelhasználók életében természetesen nem megoldható, sok esetben azonban – legyen szó ipari, biztonságtechnikai, katonai vagy hírszerzési adatokról és azok tárolásáról – megoldást jelenthetnek az ún. airgapped számítógépek. Az angol kifejezés jól mutat rá, hogy kapcsolódó számítógépek között csak levegő van és a lényeg is ennyi: az adatokat tároló számítógép sem kábelen, sem WiFin, sem Bluetoothon, sem semmilyen más módon nem kapcsolódik más számítógépekhez vagy eszközökhöz. Ennyi pedig elegendő is kellene, hogy legyen a nyugalomhoz. A valóság, természetesen, nagyon más irányba mutat.

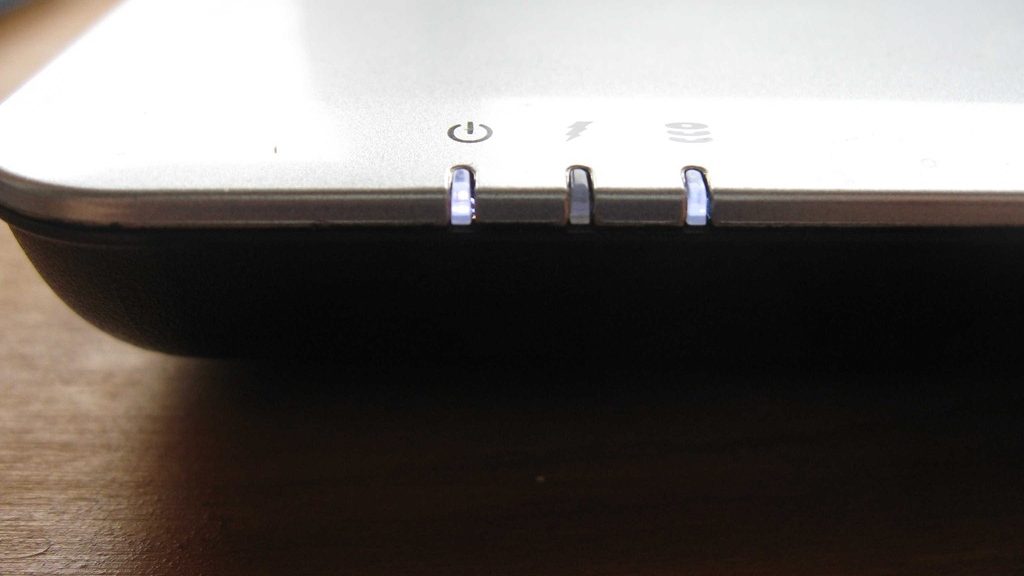

Az izraeli Ben-Gurion Egyetem kutatói ugyanis egy új módszerről számoltak be az elmúlt napokban, amelyekkel remekül lehet adatot kinyerni PC-kből és Linuxos gépekből. Ennek két fázisa van: az első a célgép megfertőzése, a második pedig az adatok kinyerése, biztos távolból. Elmagyarázzuk. A célgép megfertőzése távolról sem hangzik lehetetlennek: a cég dolgozóit, takarítóit vagy egyéb alkalmazottjait a kellő módszerekkel rá lehet venni arra, hogy helyezzenek az internetről lekapcsolt gép USB-portjára egy flashdriveot vagy kártyaolvasójába egy SD-kártyát, amiről már egész gyorsan fel lehet telepíteni a gépet megfertőző malwaret. Miután ez megtörtént, a program átveszi az irányítást a merevlemez működését jelző LED felett és ez is adja a rendszer trükkjét: a gép gyakorlatilag lemorzézza (vagy inkább bináris kódban továbbkacsintgatja) egy külső figyelő számára a megszerzendő információkat. Az izraeli kutatók szerint a feltelepített malware és az ezzel bevillantott LED révén másodpercenként 4000 bitet lehet továbbítani, ami közel egy megabyteot jelent félóránként – ami egyfelől nagyon kevésnek hat, másfelől egy titkosítási kulcsot, kódokat, GPS-koordinátákat vagy egyéb adatokat másodpercek alatt ki lehet sugározni – ehhez csak egy jó minőségű kamerával felszerelt drónra vagy egy szemközti háztetőre vagy lakásablakba telepített felvevőberendezésre van szükség.

A malware által kihasznált technikai trükk, mondják a kutatók, csak annyi volt, hogy amikor 4 kilobytenál kevesebb adatot próbáltak kiolvasni a merevlemezről, a merevlemez LEDje egy milliszekundum ötödrészénél is rövidebb ideig villant meg. Ebből a jelzésből könnyű komplett jelsorozatokat összefűzni, csak kérdés, hogy mi tudja ezt rendesen rögzíteni: egy átlagos okostelefon kamerája másodpercenként 60 bitet, egy GoPro kamera ennek dupláját tudja érzékelni, a másodpercenkénti 4000 bithez már egy Siemens fotodiódás érzékelőre volt szükség.

A kutatók azt is hozzátették: módszerük hiába működik, számos módon ellehetetleníthető. A legolcsóbb és legegyszerűbb módszer csak annyi, hogy leragasztjuk a merevlemez LEDjét, innentől kezdve senki sem látja, hogy az mennyit és milyen gyakran villog. Megoldás lehet az is, hogy elfordítjuk a számítógépet úgy, hogy a LED ne ablak felé mutasson (és ne legyen tükröző felület sem, amiből ki lehet lesni a villódzást), illetve lehet olyan védelmi szoftvert is telepíteni a gépre, amely időről időre véletlenszerűen hozzáfér a merevlemezhez. Ez nyilván bevillantja a LEDet és ezzel megzavarja vagy értelmezhetetlenebbé teszi a továbbított üzenetet. Úgyhogy, ha eddig azt hittük, hogy már a webcam leragasztása is túlzás… gondoljuk újra az életünket.