Manga, avagy Dark néven új botnet kampány fenyeget – figyelmeztet a Fortinet. A routereket támadó kampányt alig 10 nappal azután fedezték fel, hogy a TP-Link a magyarországi KPMG etikus hekkerének bejelentése alapján frissítést adott ki slágerterméknek számító hálózati elosztóira. A szakemberek szerint a vírus azért veszélyes, mert a sérülékenység nem kap elég figyelmet, a hekkerek viszont máris visszaélnek vele. Az új malware a Mirai egyik változata: ezen kártevő 2016-ban 250 ezer eszközt a szolgálatába állítva megbénította egyebek mellett a Twitter és az Amazon szervereit. Az ilyen támadások lényege, hogy a fertőzütt gépek üzenetekkel kezdik bombázni a megcélzott szervereket, amelyek a túlterhelés alatt feladják a küzdelmet.

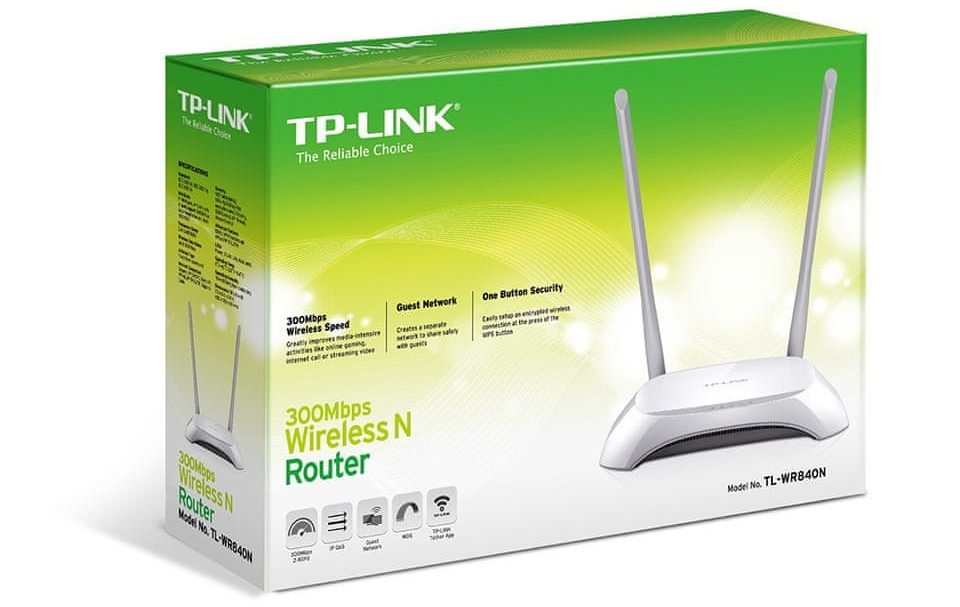

A TP-Link Európában árult routereinek előző generációját érintő problémára Matek Kamilló, a KPMG Tanácsadó Kft. etikus hekkere hívta fel a gyártó figyelmét, aminek nyomán a cég javítást adott ki ezekhez az eszközeihez. Ilyen eszközökből több 100 ezer példányt értékesítettk el Európa szerte, Magyarországon is vélhetően több 10 ezer üzemel még belőle háztartásokban, kis- és középvállalkozásoknál, önkormányzatoknál, mert a TP-Link Magyarországon is az egyik legnagyobb szállító az olcsó routerek piacán. A sérülékenységet kiküszöbölő frissítés ide kattintva érhető el: ha 2017-2019 között vásárolt TP-Link TL-WR840N-es típusjelű routert használ, érdemes frissíteni az eszköz firmware-ét. A router típusa az eszköz hátoldalán ellenőrizhető.

A KPMG etikus hekkere a router Ping néven ismert funkcióját használta ki ahhoz, hogy átvegye az irányítást az eszköz felett. A Ping a hálózati hiba ellenőrzésére használható funkció, aminek egyik mozzanataként a felhasználó egy webes felületen megad egy IP-címet, hogy ellenőrizni tudja az eszközök közötti kapcsolatot. Csakhogy a védelmet megkerülve az IP cím rublikába nemcsak IP-címet, hanem kártékony kódot is be lehetett írni.

A most letölthető frissítés nélkül az eszköz firmware-e nem validálja az így beérkező adatot, ezért a kártékony kód lefut

– magyarázza a támadást Matek Kamilló. „Ezáltal észrevétlenül hozzáférést lehet szerezni az eszköz operációs rendszeréhez és az összes, kizárólag a gyártónak elérhető funkcióhoz is. Ez azt jelenti, hogy illetéktelenek akár a teljes hálózati forgalmat is rögzíthetik, ideértve a routeren keresztül folytatott video chateket, vagy akár a bankszámla forgalom adatait is”.