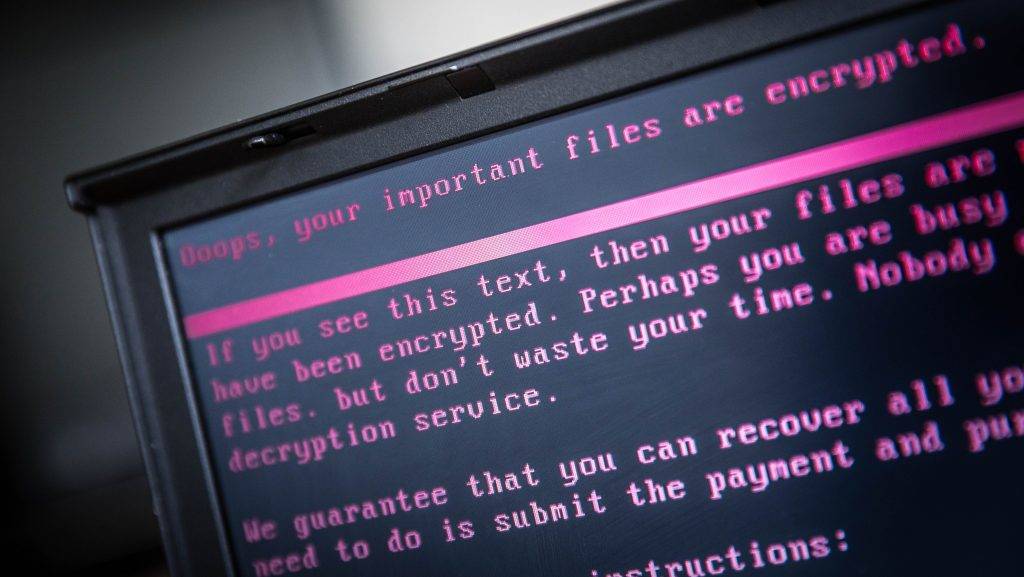

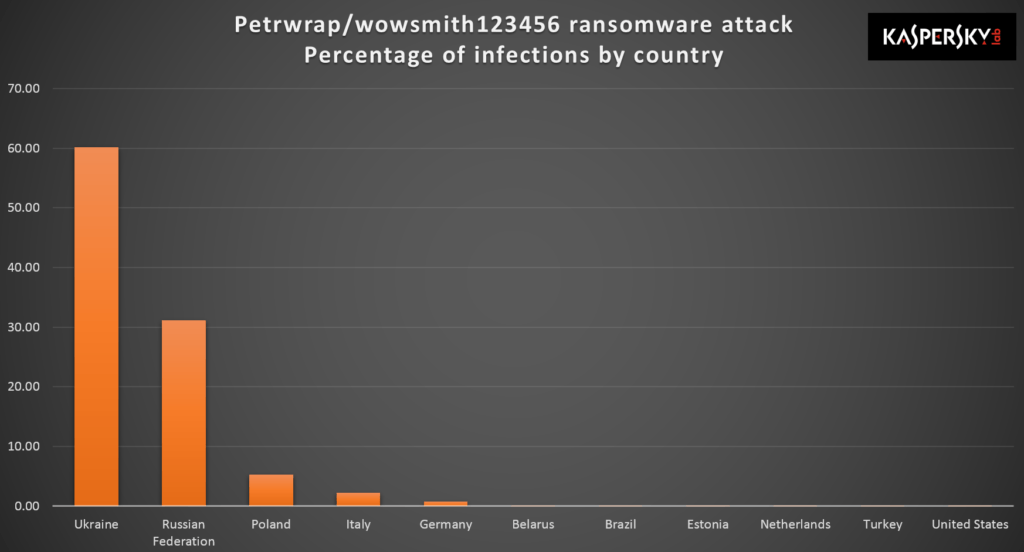

A WannaCry-nál is fejlettebb zsarolóvírus, a Petya kezdte meg hódító útját június 27-én, kedden. Először Ukrajna eddigi legnagyobb kibertámadás-sorozatát okozta, majd jöttek a hírek az újabb áldozatokról Európából, Ázsiából, majd Ausztráliából is.

A Kaspersky Lab vírusirtós cég legfrissebb adatai alapján már több mint 2000 céget és szervezetet érintett világszerte az új hullám, és további áldozatokra lehet számítani.

Kevin Beaumont biztonsági szakértő jóslata szerint a helyzet csak rosszabb lesz, mivel a Petyát gondosabban tervezték meg, mint a WannaCry-t, az új kártevő fejlettebb.

https://twitter.com/GossiTheDog/status/879746962509225985

A WannaCry terjedését májusban egy fiatal brit biztonsági szakembernek (@MalwareTech) sikerült lelassítania, aki megtalálta a kódba épített „kikapcsolót” (kill switch). A szakértők hamar elemezni kezdték a Petyát is annak reményében, hátha találnak hasonló megoldást terjedésének fékezésére.

Alapvetően két megoldást fogalmaztak meg:

#1 FRISSÍTÉS, FRISSÍTÉS, FRISSÍTÉS

Mint Chris Wysopal, a Veracode biztonsági cég társalapítója közölte:

A legegyszerűbb és legjobb módja, hogy megakadályozzuk az EternalBlue exploit felhasználását, ha frissítjuk a Windowst rendszeresen.

A szakértők egyöntetűen a biztonsági mentés és a frissítés mellett teszik le a voksukat – hiszen ez minden zsarolóvírus esetén segíthet, ha nem is sikerül a támadást kivédeni, legalább értékes adatok nem vesznek el.

Pre-ransomware advice:

– Backup

– Patch

– Turn off unneeded featuresPost-ransomware advice:

– Backup

– Patch

– Turn off unneeded features— matt blaze (@mattblaze) May 13, 2017

#2 OLTÁS A VÍRUS ELLEN

Ha valamiért a frissítés és a befoltozott Windows használata nem opció, akkor van egy második megoldás is, amely mindössze pár perc alatt végrehajtható.

A Cybereason izraeli cég egyik alkalmazottjának, Amit Serpernek sikerült előállnia egy „vakcinát”, amivel megelőzhető, hogy a Petya titkosítsa a gépen található fájlokat, miután már elért a gépünkre.

A szakértő fedezte fel, hogy ha amikor a Petya vírus letöltődik a gépre, először egy helyi fájlt keres,

A kutató megállapításait több IT-biztonsági cég – köztük a PT Security, a TrustedSec, és az Emsisoft – is megerősítette.

Ez azt jelenti, hogy ha egy áldozat létrehoz egy fájlt a számítógépén, csak olvashatóra (read-only) állítja, akkor megakadályozhatják, hogy a Petya zsarolóvírus titkosítson mindent.

Ehhez egy kiterjesztés nélküli (!) perfc nevű fájlt kell létrehozni a C:\Windows mappában, az attribútumát csak olvashatóra (read only) kell állítani. Ehhez készítettek útmutatót is annak, aki nem tudná, hogyan kell ezt végrehajtani. Fontos tudni, hogy ezt csak rendszergazdaként tudjuk megtenni, egy minimális szaktudás nélkül ne álljunk neki.

Ugyanakkor azt érdemes fejben tartani, hogy ha a zsarolóvíruson módosítanak, ez a megoldás már nem nyújt majd védelmet.