2016 májusában a 23 éves Simomura a japán maffia, a jakuza legnagyobb családjának tagjaként dolgozott, de elég alacsonyan állt a hierarchiában. Amolyan lóti-futi volt, például ő szedte be a tartozásokat, és hasonló kisebb munkákat végzett. Ekkor kereste meg az egyik főnöke azzal, hogy akar-e gyorsan pénzt keresni. Simomura természetesen igent mondott.

Először részt kellett vennie egy találkozón egy nagojai bárban. A koreai származású Simomurát három bűnöző fogadta, ketten közülük szintén koreai japánok voltak. Hamarosan érkezett egy ötödik férfi is – ő volt a főnök –, és elvonultak egy különterembe. A négy önkéntes kapott egy-egy fehér bankkártyát: nem volt rajta sem név, sem szám, csak a mágnescsík.

Simomura és társai azt a feladatot kapták, hogy másnap kora reggel menjenek el a 7-Eleven szupermarket-hálózat valamelyik üzletébe, és a fehér bankkártyával vegyenek fel pénzt a boltban található ATM-ből. A bűnözőknek egy-egy tranzakció során 100 ezer jent kell felvennie (ez körülbelül 275 ezer forint), de egy automatánál legfeljebb 19 pénzfelvételt bonyolíthatnak le, a huszadik alkalomnál a kártya blokkolva lesz. A pénzfelvételt lehet utána folytatni más 7-Eleven boltban, de csak reggel 5 és 8 óra között, és a két különböző ATM használata között el kell telnie egy órának. A jelentkezők a kártyákhoz kaptak egy-egy PIN-kódot, a fizetségük pedig az automatákból felvett pénzt tíz százaléka volt.

A maradék pénzt begyűjtötte a főnöke, akinek ötszázalékos jutalék járt az összes önkéntes által beszedett pénzből. A híradásokból később kiderült, hogy egyetlen reggel alatt több mint 16 millió dollárnyi (4,8 milliárd forint) készpénzt vettek fel a 7-Eleven 1700 üzletében egész Japánban, méghozzá olyan bankkártyákkal, amelyeknek az adatait egy dél-afrikai bankból lopták el. A helyi lapok arra következtettek, hogy azért ezt a bolthálózatot választották, mert azok automatái elfogadják a külföldi bankkártyákat is. Azóta sok ATM-nél korlátozták az egyszerre felvehető összeget.

És hogy mi lett a pénzzel? A japán rendőrség szerint a hálózat vezetője nem sokkal később Kínán keresztül Észak-Koreába utazott.

Kétségtelen, hogy a fenti bankkártyás módszer is igen hatékonynak bizonyult, megvalósításához azonban elég sok emberre és külföldi kapcsolatokra van szükség. Éppen ezért az észak-koreai hatalom ennél szofisztikáltabb módszereket is használ arra, hogy pénzt lopjon a kommunista diktatúra számára. Az ENSZ szerint a pénz jelentős részét a hadsereg fegyverkezésére költik, azon belül is az atomprogramra.

Egy, a New Yorker cikkében hivatkozott 2019-es tanulmány szerint Kim Dzsongilben a 2000-es évek elején tudatosult, hogy a jövő háborúiban óriási szerepe lesz a számítógépeknek, fia, Kim Dzsongun pedig a kiberhadviselés kereskedelmi hasznát ismerte fel, amellyel ki lehet kerülni az országát sújtó szankciókat, így jóval nagyobb fokozatra kapcsolta az államilag támogatott kiberbűnözést.

A kiválasztottak

Az észak-koreai hatalom kidolgozott egy módszert arra, hogy miként lehetne megtalálni a legmegfelelőbb embereket, akikből aztán hackert faraghatnak. Egy szakértő úgy fogalmazott, hogy míg a hagyományos hadviseléshez drága és nehézkes fegyverkezési programra van szükség, egy hackerakcióhoz csak intelligens emberekre. Belőlük pedig a 25 és fél millió lakosú Észak-Koreában is bőven akad.

A programozás fontos eleme a matematika, ezért a hatalom olyan diákokat keres, akik kimondottan jók ebből a tantárgyból, a szerencsések az iskolai számítógépeket is használhatják – már ha éppen van áram. Azokat, akik kitűnően teljesítenek a matekórákon, speciális középiskolákba küldik, a legjobbak pedig külföldi versenyeken is részt vehetnek, például a Nemzetközi Matematikai Diákolimpián (IMO). Az észak-koreai diákok igen jól szerepelnek ezeken a megmérettetéseken, 2019-ben például Kuk Szonghjon tökéletes pontszámot ért el az első öt feladatban, és Kínával, Dél-Koreával, Lengyelországgal és az USA-val holtversenyben volt az első helyen. A hatodik feladatra azonban csak kevés pontot kapott, így bukta az elsőséget.

A legnevesebb, egyetemistáknak szóló nemzetközi programozási versenyen, az ICPC-n rendszeresen részt vesznek két intézmény, a Kim Csek Műszaki Egyetem, és a Kim Ir Szen Egyetem hallgatói, akik a matekfakultációs középiskolákból kerülnek be, hogy aztán programozást tanuljanak.

Ri Dzsongjol is hasonló utat járt be. Az 1998-ban született férfi hétéves korában már naponta különtanárral tanult, és tudta az egész általános iskolai matek tananyagot, tizenöt évesen pedig – legfiatalabb tagként – bekerült a matematikai diákolimpia csapatába. 2013-ban, 2014-ben és 2015-ben is ezüstérmet nyert, és a versenyeken nagyon élvezte azt, hogy más országokból érkezett fiatalokkal találkozhat. Szívesen beszélgetett a dél-koreai csapat tagjaival is, akik hazájában ellenségnek számítanak.

Ri jó úton haladt afelé, hogy belőle is észak-koreai állami hacker legyen, amikor a 2015-ös diákolimpia után eljutott hozzá az infó, hogy a hatalom kinézte magának, és be akarja szervezni. Ri tudta, mivel járna az, ha a hadsereg legtitkosabb csoportjának lenne a tagja: teljesen elszigetelnék a társadalomtól. Azt is tudta, hogy a diákolimpián csak 18 éves koráig vehet részt, utána ezért a következő, hongkongi rendezvény volt az utolsó esélye. Az észak-koreai csapat viszonylag szabadon mozoghatott, ezért Ri – elmondása szerint – meg tudott szökni abból a kollégiumból, ahol elszállásolták őket. Taxin elment a dél-koreai nagykövetségre, ahol menedékjogot kért. Most Szöulban él és matematikát tanul az egyetemen.

Bankrablás Bangladesben

Ha valaki nem tud vagy nem akar megszökni Észak-Koreából, és állami hacker lesz belőle, az olyan akciókat bonyolít le, mint amilyet 2015-ben bonyolítottak le Bangladesben. A Lazarus-csoport nem sokkal korábban a Sony Picturest támadta meg egy Kim Dzsongunról szóló vígjáték miatt, és e-maileket, fizetési jegyzékeket, orvosi adatokat, filmeket, valamint forgatókönyveket loptak el és szivárogtattak ki.

A következő akció egy elképesztő méretű rablás volt. A Lazarus tagjai bangladesi bankok alkalmazottainak küldtek egy olyan e-mailt, amelybe egy linket tettek. Aki erre rákattintott, annak a gépére letöltődött egy vírus, amely aztán hozzáférést biztosított a hackerek számára a bankok belső rendszeréhez. 2015 elején a Bangladesh Bank (BB) legalább három alkalmazottja kattintott rá a vírusra, és márciusra

A következő tíz hónapot azzal töltötték, hogy kiismerték a BB működését, majd 2016 februárjában üzenetet küldtek a New York-i szövetségi banknak (FED), ahol a BB devizaszámlával rendelkezett. Arra utasították a FED-et, hogy a BB számlájáról bonyolítson le többtucatnyi, közel egymilliárd dollár értékű tranzakciót, különböző célpontok felé. Az utasítást természetesen a hackerek küldték lopott felhasználónevek és jelszavak segítségével, és a hamis tranzakciókat korábbi, valós átutalások alapján építették fel, hogy ne szúrjon azonnal szemet. Ezenkívül blokkolták a tranzakciókról szóló üzeneteket, hogy azokat ne tudják olvasni a BB-nél, így a bank nem is vette észre, hogy mi történik.

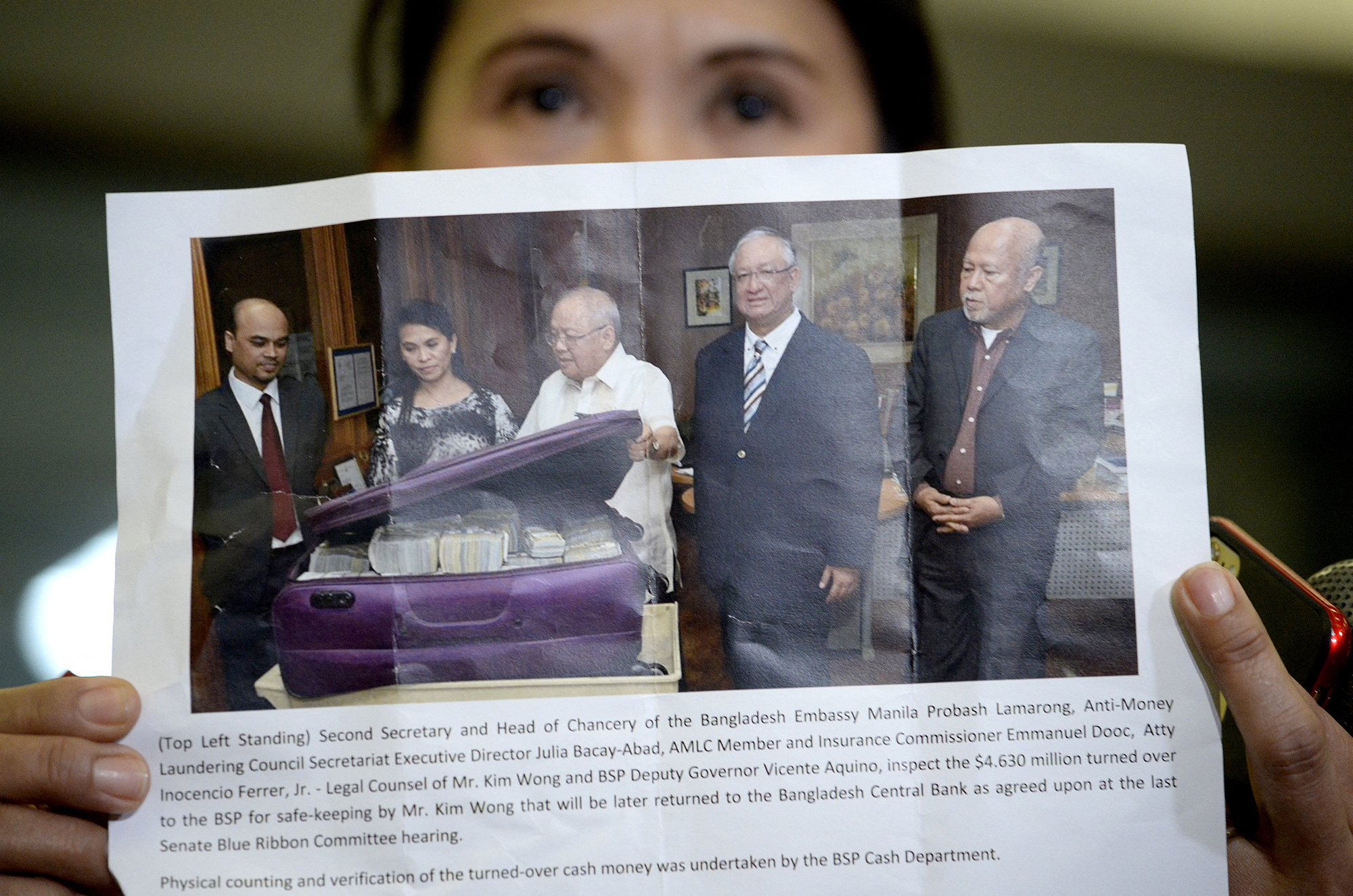

A FED az első öt tranzakciót végre is hajtotta, összesen 101 millió dollár értékben, a maradék harmincnál azonban hiba csúszott a gépezetbe. Az egyik Fülöp-szigeteki célpont címében felbukkant a Jupiter szó, amit kiszúrt a FED biztonsági rendszere, mert egy, az ügytől független görög cég, a Jupiter hajózási társaság az iráni tevékenysége miatt szerepelt egy nemzetközi megfigyelési listán.

Bár a figyelmeztetés miatt a FED kérelmezte a tranzakciók befagyasztását, a hackerek egy ünnepi hétvégére időzítették a rablást, ezért a Fülöp-szigeteki fél még vagy 48 órán keresztül nem tudott tenni ellene semmit. Az észak-koreaiak így további 81 millió dollárt tudtak ellopni, amit aztán a Fülöp-szigeteken átváltottak készpénzre, és kaszinókon keresztül átmostak.

A következő akció a WannaCry zsarolóvírus szabadon engedése volt, amely 150 országban több mint 300 ezer gépet zárolt – bankokban, nagyvállalatoknál, vasúttársaságoknál – és Magyarországot is elérte. Erről hosszabban itt írtunk:

A chilei csel

Kétségtelen, hogy a Bangladesh Bank virtuális kirablása sikeres akció volt, de az észak-koreai titkosszolgálat felderítő főhivatala, és annak is a 121-es részlege igen kreatív megoldásokra is képes. A New Yorker cikke elmesél egy másik esetet is, amelyben az elit hackerek filmbe illő módon loptak pénzt a rezsim számára. 2018 novemberében egy, a chilei Redbancnál dolgozó programozót a LinkedIn üzleti közösségi hálózaton keresztül meghívtak egy állásinterjúra egy internetes vásárlást segítő céghez, amelynek Antiguán van a székhelye. A történet szempontjából fontos tudni, hogy a Redbanc egy olyan hálózatot működtet, amely összeköti az összes chilei bankautomatát.

Az álláshirdetés szerint a programozó továbbra is dolgozhatott volna a Redbancnál, a Global Processing ajánlata részmunkaidőre szólt. A célszemélyt egy Justin Stuart-Young nevű férfi kereste meg, aki a cég egyik vezető beosztású munkatársa. Legalább négy videóinterjú zajlott le a programozó és Stuart-Young között, végül megkérték, hogy töltsön le egy szoftvert, amely PDF-formátumúra alakítja át az önéletrajzát. A programozó így is tett, majd soha többé nem hallott felőlük.

Eközben a Redbanc egyik kibervédelmi felelőse, Juan Roa Salinas furcsa aktivitást észlelt a Redbanc belső hálózatában, és némi kutakodás után megállapította, hogy a bank hálózatából rendszeresen felkeresnek egy észak-koreai IP-címet. Roa, aki sokat olvasott a Lazarus-csoport és az állami hackerek bűncselekményeiről, felismerte, hogy valami baj lehet, és azt javasolta, hogy egy hétre kapcsolják le a Redbancnál az internetet. Drasztikus lépés volt, de a felettesei beleegyeztek.

A későbbi vizsgálat során kiderült, hogy az említett programozó – aki aztán felmondott – nem a valódi Justin Stuart-Younggal interjúzott, hanem egy színésszel, aki hasonlított rá. A Global Processing egy létező cég, de ők nem adtak fel álláshirdetést – ez mind az észak-koreai hackerek műve volt. A végső céljuk az volt, hogy átvegyék az irányítást a Redbanc hálózata felett, és virtuális hamis pénzfelvételeket generáljanak, vagyis nagyjából azt csinálják, mint Japánban, csak a számítógépen keresztül. Mivel azonban Roa időben észrevette a támadást, még azelőtt ki tudta rakni a hackereket a rendszerből, mielőtt eljutottak volna a terv utolsó fázisához.