Magyarok ellen is felhasználták az izraeli NSO kibercég okostelefonok feltörésére alkalmas kémprogramját, írja a Direkt36 cikke, ami egy nemzetközi tényfeltáró projekt részeként készült. A Pegasus kémszoftverről mi is írtunk bővebben, kiemelve, hogy a legújabb verzió már úgynevezett „zero-click” módon kerül a célszemélyek mobiljára, tehát nem egy link óvatlan lekattintása juttatja a kártékony programot a telefonra, hanem a tulajdonos közreműködése nélkül települ.

A lehallgatások felgöngyölítésében részt vevő Amnesty International elképesztően részletes feltáró írásaiból ráadásul az is kiderül, hogy pontosan miképp lehetséges az „emberi tényezőt” kihagyva kémprogramokat telepíteni okostelefonokra, és minél több részletet ismer az ember, az egész Pegasus-ügy annál ijesztőbbnek tűnik.

Mint a filmekben

Mindannyian láttunk már olyan filmeket, amikben a gyanútlan áldozatok telefonjait pillanatok alatt feltörik, nemcsak az adatokhoz, de a kamerához és a mikrofonhoz is hozzáférve. Ma már mindez nem csupán a szárnyaló alkotói fantázia szüleménye, hanem a valóság.

Az Amnesty International még 2019-ben írt arról, hogy Maati Monjib marokkói akadémikus iPhone-ját többször is az úgynevezett network injection támadással igyekeztek megfertőzni. Ennek lényege, hogy a támadó hozzáfér a célszemély hálózati kapcsolatához, és el tudja téríteni a forgalmat, például a webcímek elérését, ami lehetővé teszi a kártékony programok telepítését a felhasználó tudta nélkül.

Ez történt Monjibbal is: a férfi iPhone készülékéből utólag kinyert adatok alapján a Safari böngészőbe bepötyögött yahoo.fr nem a levelezőrendszer oldalára juttatta el az aktivistát, hanem alig 3 milliszekundum alatt a tudta nélkül átirányította egymás után két kifejezetten gyanús webcímre – ami egyenértékű azzal, mintha maga a felhasználó kattintott volna le egy SMS-ben érkező gyanús linket. Az észrevétlen átirányítás a fent említett network injection támadás eredménye, és az Amnesty által begyűjtött adatok alapján Monjib esetében legalább négyszer próbálkoztak ilyen jellegű, észrevehetetlen támadással, ebből legalább egy sikerrel is járt, tehát telepítette a Pegasust.

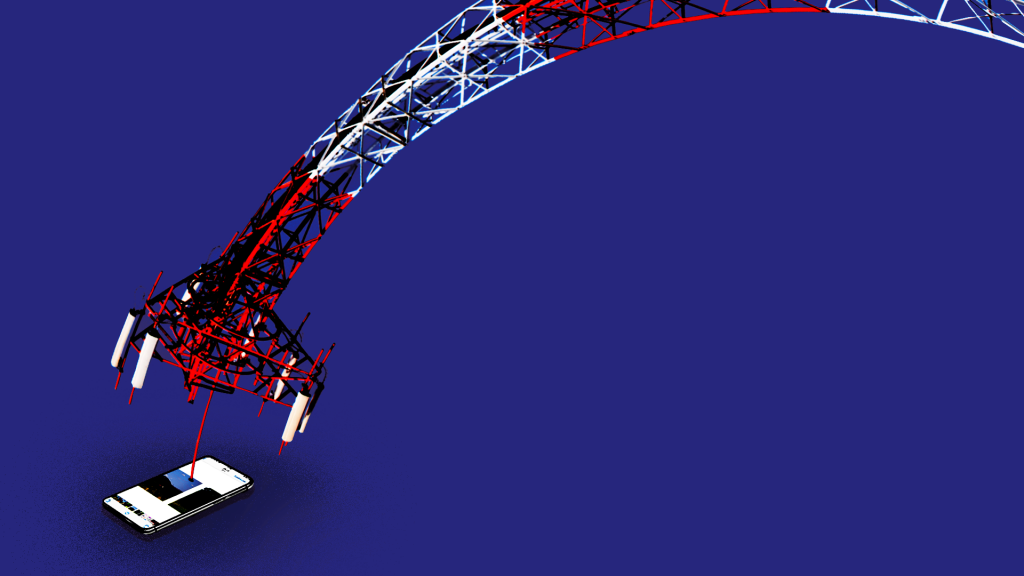

Felvetődik persze a kérdés: a támadók miképp férhetnek hozzá a hálózati kapcsolathoz, ami esetünkben azt jelenti, hogy a telefon csak a mobilszolgáltató hálózatát használta?

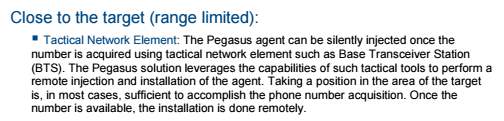

sőt a Pegasus termékleírása szerint a kémszoftver alkalmas arra, hogy egy kifejezetten a megfigyelt célszemély megfertőzésére beüzemelt kalózállomáson keresztül teljesen észrevétlenül települjön egy telefonra. Ehhez tényleg csak a célszemély telefonszáma szükséges, illetve az, hogy a készülék az említett bázisállomáshoz kapcsolódjon.

Kérdésünkre Szöllősi Gábor IT-infrastruktúra szakértő ehhez még azt is hozzátette, hogy akár kereskedelmi forgalomban kapható termékek is átalakíthatók úgy kalózbázissá, hogy a megfertőzni kívánt telefon hagyományos adótoronynak érzékelje azokat, és kapcsolódjon, ami után szintén végrehajtható a fenti támadás.

Védetlenebb a telefonod, mint gondolnád

A szomorú valóság ugyanakkor az, hogy a Pegasust kémkedésre használó szerveknek nem feltétlenül kell mobilszolgáltatók bázisállomásaival vesződni, ha szeretnék a célszemélyek telefonjára juttatni a kémszoftvert. A készülékeink ugyanis egyáltalán nem olyan biztonságosak, mint amilyennek hisszük vagy amilyennek a gyártók szeretnék elhitetni velünk.

Az Amnesty International július 19-én közzétett cikke például lépésről lépésre mutatja be, hogy az NSO szoftverét hogyan és hányféle módon juttatták a megfigyelni kívánt személyek telefonjára olyan teljesen hétköznapi (sőt sokszor előre telepített) alkalmazásokon keresztül, mint az Apple Photos, az iMessage vagy éppen a zene-streamelésre használt Apple Music.

Ezen a ponton persze érdemes megjegyezni (és ezt az Amnesty cikke is kiemeli), hogy a feltáró anyagaikban az Apple-féle termékek és szolgáltatások kiemelt szerepe egyáltalán nem azt jelenti, hogy az Android biztonságosabb rendszer lenne. Csupán arról van szó, hogy a szakemberek az iPhone-telefonok esetében sokkal könnyebben képesek visszafejteni a támadások nyomait egy Apple-eszközön, mint egy Android operációs rendszert futtató mobilnál.

Az Amnesty például két magyar újságíró esetében is visszafejtette, hogy a Pegasus telepítésének köze lehetett az iMessage üzenetküldő alkalmazás sebezhetőségéhez, amik 2019-ben még a gyártó számára sem voltak ismertek. Szöllősi ezzel kapcsolatban elmondta, hogy alapvetően a NSO kémszoftverének is az a legnagyobb értéke, hogy úgynevezett zero-day támadások kivitelezésére ad lehetőséget, tehát a program olyan sérülékenységeket használ ki, amikről jó eséllyel még a gyártó sem tud, így védekezni sem lehet ellenük.

Nincs lehallgathatatlan telefon

Bár az említett sebezhetőséget azóta befoltozták, a cikk szerint ez korántsem jelenti azt, hogy az iMessage már biztonságos, hiszen az Amnesty által feltárt adatok szerint egy indiai újságíró telefonján még 2021 júliusában is megfigyeltek olyan zero-click típusú (tehát a felhasználótól függetlenül történő) zero-day támadásokat, amiket egy iOS 14.6-ot futtató, minden frissítést tartalmazó iPhone 12 okostelefon ellen vetettek be.

Szöllősi elmondása szerint „minden szoftver lyukas”, csak az a kérdés, hogy ezeket a hibákat ki találja meg először. A szakember véleménye szerint lehallgathatatlan telefon nincs, ugyanakkor a gyártói frissítések, amik az operációs rendszereket (iOS, Android) javítják, illetve az alkalmazásfrissítések nem véletlenül készülnek el a telefonokra. A legtöbb esetben ezeket tényleg érdemes azonnal telepíteni: 100 százalékos védelmet ugyan ezek sem jelentenek, de legalább nehezítő körülményt állítanak azok elé, akik támadni kívánják a telefonokat.