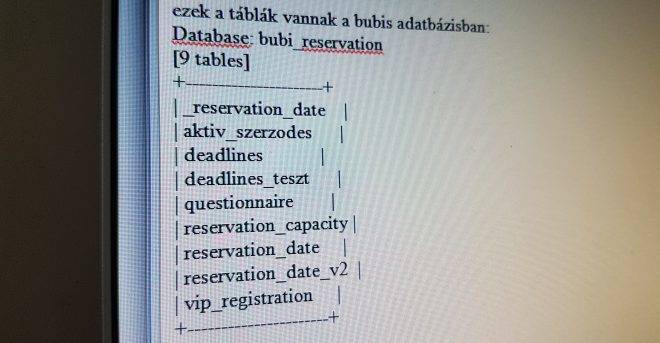

Újabb adatbázis került a 24.hu birtokába: ebben a forrás állítása szerint a BKK Mol Bubi közbringarendszer aktív szerződéseinek egy része található,

A forrás állítása szerint a július 13-án indult, majd azóta leállított, a T-Systems Magyarország által, saját költségen új platformra kerülő BKK e-jegyrendszer hiányosságai után kezdte el vizsgálni a Budapesti Közlekedési Központ további termékeit.

Mint fogalmazott:

Tavaly óta tudok a hibáról. Kipróbáltam, hogy működik-e, de akkor adatokat nem húztam le a rendszerükből. Akkor kezdtem el foglalkozni a BKK-val megint, mikor kibuktak az e-jegyes amatőr hibák.

A forrás véleménye szerint ez esetben is kritikus minősítésű hiba volt az oldalon, ezért fért hozzá a Mol Bubi adatbázisához.

„Pont ezeket az adatokat húztam lefele, amikor a BKK lekapcsolta az oldalt, 17 óra valamikor, utána ott virít a hibaüzenet rajta.”

(Lehetséges, hogy ennek köszönhető, hogy a bkk.hu oldala lehalt, nem volt elérhető – a szerk.)

Az újabb jelzés nyomán, a jogszabályoknak megfelelően, ismét megkerestük a Nemzeti Adatvédelmi és Információszabadság Hatóságot (NAIH), és átadtuk az adatokat; az adatvédelmi hivatal összevetése igazolhatja majd az adatok valódiságát.

Hatósági eljárást már indíthatnék, hiszen beadvány és panasz is érkezett hozzánk azóta. Még nem döntöttem, hogy milyen vizsgálatot indítok, azzal megvárnám a BKK válaszát. A döntést az is befolyásolja, hogy milyen más adatokat kapok, illetőleg azok mennyire relevánsak

– mondta el kérdésünkre Péterfalvi Attila NAIH-elnök.

Kerestük a T-Systems Magyarországot (TSM), a kommunikációs osztály azonban az adatkezelőhöz, a BKK-hoz irányított minket. A közlekedési társaság sajtóosztálya pedig kérdéseinkre a korábban töbször közölt sablonválaszt adta, miszerint: „A helyzet tisztázására Tarlós István főpolgármester átfogó vizsgálatot rendelt el. A témával kapcsolatban a vizsgálat lezárását követően tudunk információt adni.”

EGY APRÓ, DE VESZÉLYES KÓDHIBA

A forrás állítása szerint a BKK oldalán SQL injection volt, a programozók által gyakran elkövetett kódhibán keresztül fért hozzá a fent említett több mint 5 ezer ember adatait tartalmazó adatbázishoz.

Ördög Rafael webfejlesztő szerint 3 dolog kell egy SQL injection sérülékenységhez.

- Beviteli mező, aminek nincs ellenőrizve a tartalma. (Erről előző cikkünkben írtunk bővebben, egyebek közt ez tette lehetővé, hogy a bérletárát tartalmazó változó értékét egy 18 éves fiatal átírhatta egy neki tetsző összegre, amit a rendszer egy az egyben elfogadott.)

- Egy olyan SQL könyvtár, ami szintén nem ellenőrzi a bevitt adatot, vagy ha ellenőrzi, akkor ezt rosszul használták a fejlesztők.

- A bevitt adatot használjuk egy SQL lekérdezésben.

Ha a halmazati hibák adottak, akkor vannak automatizált eszközök (lásd a lenti videót), amelyekkel egy potenciális támadó teljeskörű hozzáférést tud szerezni egy adatbázishoz, rossz esetben akár az operációs rendszer parancssorához is – azaz olyan, mintha oda ülnénk az adott géphez és jogunk lenne belépni, hozzáférni.

Ha valóban SQL injectiont találtak, az nagy baj, azzal óriási károkat lehet okozni

– mondta el Ördög Rafael, az Emarsys szakértője.

Tarlós István a több mint 3 ezer ember személyes adatait tartalmazó, korábbi adatbázis kapcsán azt mondta, az nem a rendszer feltöréséből származik, hanem szakértők szerint a BKK vagy a T-Systems Magyarország állományából „követte el” valaki, külső szivárogtatást nem tudnak kimutatni. Majd hozzátette: „a BKK munkatársai elvileg nem férhettek hozzá, szóval ez el is dőlt, hogy ki volt.” Azaz a főpolgármester szerint a T-Systemstől kerülhettek ki az adatok.

Ezzel kapcsolatban Ördög Rafael elmondta: egy SQL injection elég nagy zajt tud csapni. Sok cég úgy állítja be a szervert, hogy az az összes lekérdezést rögzítse (logolja), így egy hozzáértő szem elméletileg észreveheti a támadást, ahogy az erre kifejlesztett eszközök is ez alapján szúrják ki azt.

A bűnüldöző logika azért nem működik a kiberbiztonság terén, mert ha egy rossz szándékú támadó Tor-böngészőt használ, elbújik néhány proxy mögé, rendkívül nehéz lekövetni a nyomát. Ha valóban T-Systems-alkalmazott volt az elkövető, az is úgy el tud bújni, mintha külső ember lett volna, és ez fordítva is igaz: egy külsős ember is tudja azt szimulálni, mintha belsős munkatárs lett volna. Logok alapján ritkán lehet biztosat mondani arról, hogy kívülről vagy belülről jött a támadás. Amikor behatolnak egy rendszerbe, akkor azt nagyon nehéz lekövetni, honnan jött – feltéve, hogy hozzáértő az elkövető.

MI AZ AZ SQL?

A folyamatosan fejlesztett SQL egy relációs adatbázis típus (ez talán a legelterjedtebb), aminek szöveges parancsokat lehet küldeni, és az alapján ad vissza információkat az adatbázisból. A szakember szerint Megalkotásakor a cél az volt, hogy alapszintű tudással rendelkező felhasználók is tudjanak adatbázis lekéréseket végezni.

BETÖRNI ROSSZ, ÉRTEM?

Itt tesszük hozzá gyorsan, hogy egy rendszer sérülékenysége sem jogosít fel senkit arra, hogy jogosulatlanul belépjen rendszerekbe, hiszen mint korábbi cikkünkben is írtuk, ezzel bűncselekményt követ el.

Az információs rendszer vagy adat megsértése (Btk. 423. §) valósul meg akkor, ha valaki az információs rendszer védelmének „megsértésével vagy kijátszásával jogosulatlanul belép, vagy a belépési jogosultsága kereteit túllépve, vagy azt megsértve bent marad”. Ezt két évig terjedő szabadságvesztéssel büntetik.

Ugyanakkor ha a bűncselekmény célpontja közérdekű üzem, így például a közösségi közlekedési üzem, akkor a büntetés mértéke már két évtől nyolc évig terjedő szabadságvesztés is lehet. Ebben az esetben azt kell vizsgálni, hogy történt-e jogosulatlan belépés vagy bent maradás.

E bűncselekmény akkor is megvalósul, ha az elkövetőt nem hajtotta haszonszerzési cél és mindegy az érdeksérelem mértéke is. Az olyan esetekben, amikor a hekkert valóban a jó szándék vezérelte, általában azért szüntetik meg a büntetőeljárást, mert nem volt bizonyítható hogy a cselekmény valóban veszélyes volt a társadalomra, amely minden bűncselekmény előfeltétele.