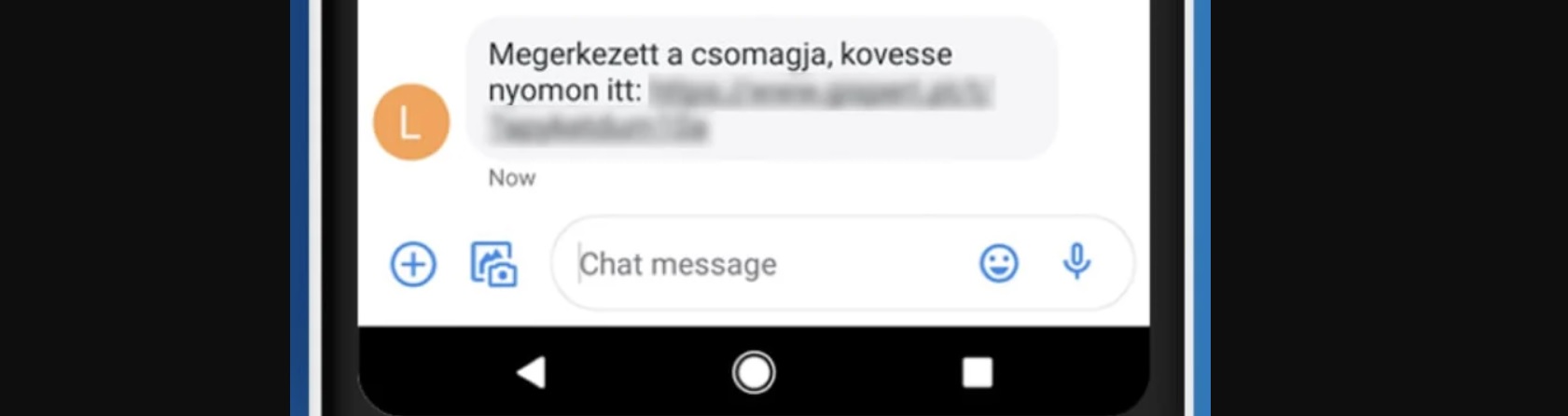

Március 23-án este számoltunk be arról, hogy Magyarországon egyre többen kapnak gyanús üzenetet arról, hogy csomagjuk érkezett. Aznap a rendőrség is közölte, hogy az elmúlt napokban több lakossági bejelentés érkezett olyan SMS-ekről, amikben a címzettet egy csomagküldemény érkezésére emlékeztetik, és azt kérik, töltse le adott szállítmányozó cég alkalmazását a küldemény nyomonkövetése érdekében. A felület ráadásul ügyesen másolja a szállítócégek oldalait: jellemzően a FedEx, vagy a DHL csomagküldő-szolgálat arculati elemeivel ellátott weboldal jelenik meg, amelyen egy alkalmazás letöltésére nyílik lehetőség –

Szerdán a Nemzetbiztonsági Szakszolgálat Nemzeti Kibervédelmi Intézete (NBSZ NKI) riasztást adott ki a csaló SMS-ek megnövekedett száma miatt. Mindez indokolt: a szokottnál veszélyesebb és gyorsabban szétterjedő vírusról van szó.

A rendőrség csütörtökön közölte, hogy a KR NNI Kiberbűnözés Elleni Főosztály munkatársai megkezdték a hazánkban terjedő malware forráskódjának vizsgálatát, továbbá széleskörű nemzetközi adatgyűjtésbe kezdtek a program tevékenységével kapcsolatban. Bűnügyi együttműködés keretében a kibernyomozók több külföldi társszervvel, köztük az Europollal és a spanyol hatóságokkal is felvették a kapcsolatot az elkövetői kör felderítése és azonosítása érdekében.

A spanyoloknál tarolt először

A Nemzeti Kibervédelmi Intézet szerdai közleménye azóta új információkkal frissült: a kártevő a Flubot nevű malware egyik variánsa, amit főként pénzügyi szolgáltatások/banki adatok megszerzésére készítettek.

A külföldi techportálok március 5-én kezdtek el írni arról, hogy egy masszív támadáshullám söpör végig Spanyolországon, méghozzá a szóbanforgó FluBottal. Biztonsági szakértők szerint az androidos kártevő több mint 60 ezer eszközt fertőzött meg mindössze két hónap alatt, az áldozatok 97 százaléka spanyol felhasználó volt.

A szakértők szerint a támadók a biztonsági szempontból hiányosabb mobilbankolós infrastruktúra miatt szemelhették ki Spanyolországot, mivel így nagyobb esélyük van pénzt lopni, illetve az is előnyös, hogy egyszerre egy országra tudtak összpontosítani. Később Törökországban és Lengyelországban is detektáltak támadásokat.

A FluBotot (vagy Cabassoust) először a ThreatFabric biztonsági cég azonosította, működéséről pedig a svájci PRODAFT tett közzé egy részletes jelentést március elején. A hirtelen berobbanó fertőzési számok azzal magyarázhatók, hogy a malware féregszerűen terjed, mivel kontaktokat gyűjt össze, és további SMS-eket küld ki. A vizsgálatok alapján a fertőzött mobilok több mint fele Android 10-et futtat.

A csomagértesítő SMS-ben elhelyezett linkek jellemzően olyan feltört oldalakra vezetnek, ahol hitelesnek tűnő appokban rejtik el az APK-t. A link megnyitása önmagában még nem hoz bajt, az már igen, ha a felajánlott, a csomagszállító cég appjának álcázott alkalmazást letöltjük. A fertőző applikáció jogosultságokat kér az eszközhöz, és ha azokat meg is kapja, többek közt arra is képes lesz, hogy értesítéseket tiltson le, saját magát állítsa be alapértelmezett SMS-szolgáltatásnak, hívásokat kezdeményezzen, adathalász felületeket jelenítsen meg rendes appok felett.

A terjedését segíti, hogy a fertőzött eszköz telefonkönyvében található kontaktokat rögtön feltölti a malware vezérlőszerverére (CnC szerver). Ez a szerver kezdi el terjeszteni a problémás SMS-eket. Fontos azonban kiemelni, hogy a fertőzött nem a saját ismerőseinek küldi tovább az üzeneteket, hanem ismeretleneknek, ahogy arra parancsot kap a háttérben működő disztribúciós rendszertől. A fertőzött készülék kimenő üzenetei között ugyanakkor nem látható az alkalmazás által elküldött SMS. Ezért fordulhat elő az az érdekes eset, hogy valaki felhív minket, akit nem is ismerünk. Az eddigi visszajelzések alapján az üzenetek magyar mobilszolgáltatók hálózatából érkeztek, és minden szolgáltató ügyfelei érintettek.

A PRODAFT a spanyol hatóságokat is értesítette, a rendőrség március elején négy gyanúsítottat vett őrizetbe, akik a malware terjesztésével próbáltak nyerészkedni. Bár erre a napra offline lett a vezérlőszerver, nemsokkal később ismét aktívvá vált. A PRODAFT szakértői szerint a legaggasztóbb, hogy a FluBot mindössze két hónap alatt ilyen gyorsan szét tudott terjedni, illetve más országokban is elkezdte megvetni a lábát: a magyarokkal párhuzamosan a német felhasználók is elkezdték kapni az SMS-eket.

FluBot Android banking Trojan has been spreading in #Germany 🇩🇪 for the last 5 days via SMS impersonating #FedEx

Here is what happens when you open that link from SMS and install the app 👇 https://t.co/BSVQ6o3y9U pic.twitter.com/MAbtCjIQiP

— Lukas Stefanko (@LukasStefanko) March 20, 2021

Feltört magyar oldalon is terjesztették

Érdekes az is, hogy a malware-t terjesztő feltört weboldalak miként terítik a vírust. A kiber.blog.hu blog szerzője, Kocsis Tamás (Sharky) biztonsági szakértő bejegyzésében részletezi, hogy a weboldalak normális böngészővel nem mutatnak semmit, mivel úgy vannak felépítve, hogy ellenőrzik a böngészőt – ha nem mobileszközről nézik, csak egy üres oldalt mutat. A Kocsis által vizsgált 10-12 landing oldal mind WordPress-alapú, ez alapján sejthető, hogy a WordPress valamilyen sérülékenységén keresztül férkőzhettek be a támadók, hogy a saját tartalmaikat és a FluBotot terjesztő appot felpakolhassák a feltört oldalakra. Volt magyar érintett is, a palinkapatika.com oldalról is le lehetett egy ideig tölteni a kártékony alkalmazást – írja a biztonsági szakember.

Az SMS terjedés mellett sajnos az applikáció a fertőzött eszköz SMS-eit is képes olvasni és feltölteni, azaz például a bankok által SMS-ben megküldött egyszer használatos kódokat is meg tudja szerezni, ami egyenes utat jelent a banki csalásokhoz.

Mit tegyen, ha letöltötte az alkalmazást?

Bár a link megnyitása önmagában nem fertőzi meg az eszközt, ettől függetlenül megnyitás nélkül ajánlott törölni az SMS-t. Mivel a kártevő rendszerkomponensnek hazudja magát, nem lehet olyan simán eltávolítani, mint egy hagyományos alkalmazást.

A rendőrség egyenesen a legdrámaibb beavatkozást, a gyári beállítások visszaállítását javasolja, amivel teljesen leradírozzuk az eszközt, és minden adat törlődik a mobilunkról. A gyári visszaállítás könnyen elvégezhető: nyissuk meg a telefon beállításait, majd az Általános kezelés menüpont alatt válasszuk a Visszaállítás menüt. Itt található a Gyári adatok visszaállítása.

Az NBSZ közleménye szerint a csaló üzeneteket bejelenteni a csirt@nki.gov.hu e-mail címen vagy az nki.gov.hu weboldalon lehet, a bejelentéskor meg kell adni a feladó telefonszámát és az üzenetben található hivatkozást.