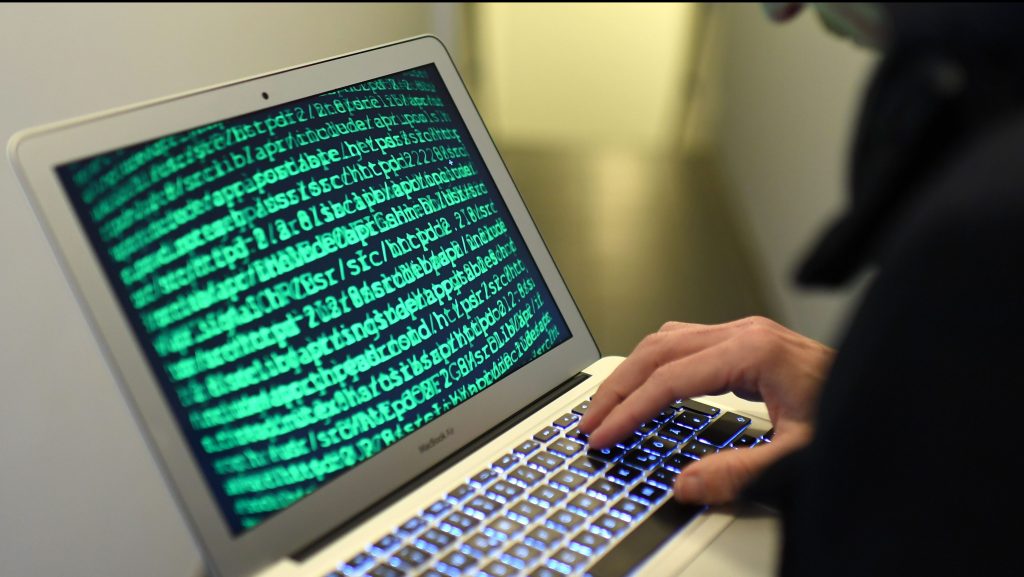

Tavaly december 17-én Kijev északi része sötétségbe borult. A 24 órás áramkimaradást, s a villamosenergia-hálózat megbénítását egy számítógépes kártevő okozta.

Az ESET szakemberei által azonosított vírust éppen ekkor tesztelhették Ukrajnában. A kifinomult és rendkívül veszélyes kártevőt ugyanis éppen a kritikus infrastruktúrák szabotálására tervezték, mint amilyen a gáz-, víz- és elektromos művek is.

A szoftveres svájci bicska

A kártevőt Win32/Industroyer néven (az ipar és a romboló szó összevonása) azonosították. A Dragos Inc. szakértői még Crash Override-ként említik.

Hogy a kártevőt valóban felhasználták-e egy nagyszabású tesztben a kiberbűnözők, még megerősítésre szorul, ettől függetlenül a vírus jelentős károkat képes okozni az elektromos rendszerekben, és más kritikus infrastruktúrákra is komoly fenyegetést jelent.

A szakértők szerint a moduláris kártevő testreszabható, ezáltal számos célnak megfelelően lehet módosítani.

Gyakorlatilag egy olyan szoftveres svájci bicska, ami a támadók céljának megfelelően átalakítható. Azaz gyakorlatilag az egész világ számára veszélyt jelent.

A kód magától okoz kárt

A vírus képes közvetlenül irányítani a villamosenergia-alállomás kapcsolóit és megszakítóit. Ehhez olyan ipari kommunikációs protokollokat használ, amelyeket más ellátó infrastruktúrákban, irányítási rendszerekben és kritikus hálózatokban világszerte alkalmaznak.

Ezek a digitális kapcsolók és megszakítók olyanok, mint a hagyományos kapcsolók: különféle funkciók végrehajtására alkalmazhatók.

Így a potenciális hatásuk az áramellátás lekapcsolásától a berendezések súlyosabb megkárosításáig terjedhet, és alállomásonként különböző is lehet – így

Az Industroyer veszélyessége abban rejlik, hogy a kommunikációs protokollokat a használatra tervezett módon alkalmazza, azonban ezeket a protokollokat évtizedekkel ezelőtt tervezték, amikor a rendszereket elszigetelték a külvilágtól, így a biztonságra sem fektettek hangsúlyt.

csak meg kell tanítani a kártevőknek, hogyan kommunikáljanak ezekkel az ipari vezérlő protokollokkal. Nem szükséges emberi operátor és menedzsment a támadáshoz, „a kód magától okoz kárt”.

Komoly fenyegetés

Az ukrajnai áramkimaradás ugyan nem kapott akkora figyelmet, mint az egy évvel korábbi, kevésbé veszélyes akció, azonban akár teszt volt az akció, akár nem:

komoly figyelmeztetésnek kell szolgálnia a világszerte megtalálható kritikus rendszerek biztonságával kapcsolatban.