A Google CTF 2017 hackerversenyre összesen kétezer csapat nevezett, a Zürichben megrendezett döntőre 10 csapat jutott be. A döntőn a magyar hackereken kívül két izraeli, két orosz, két tajvani, két japán és egy kínai csapat vett részt.

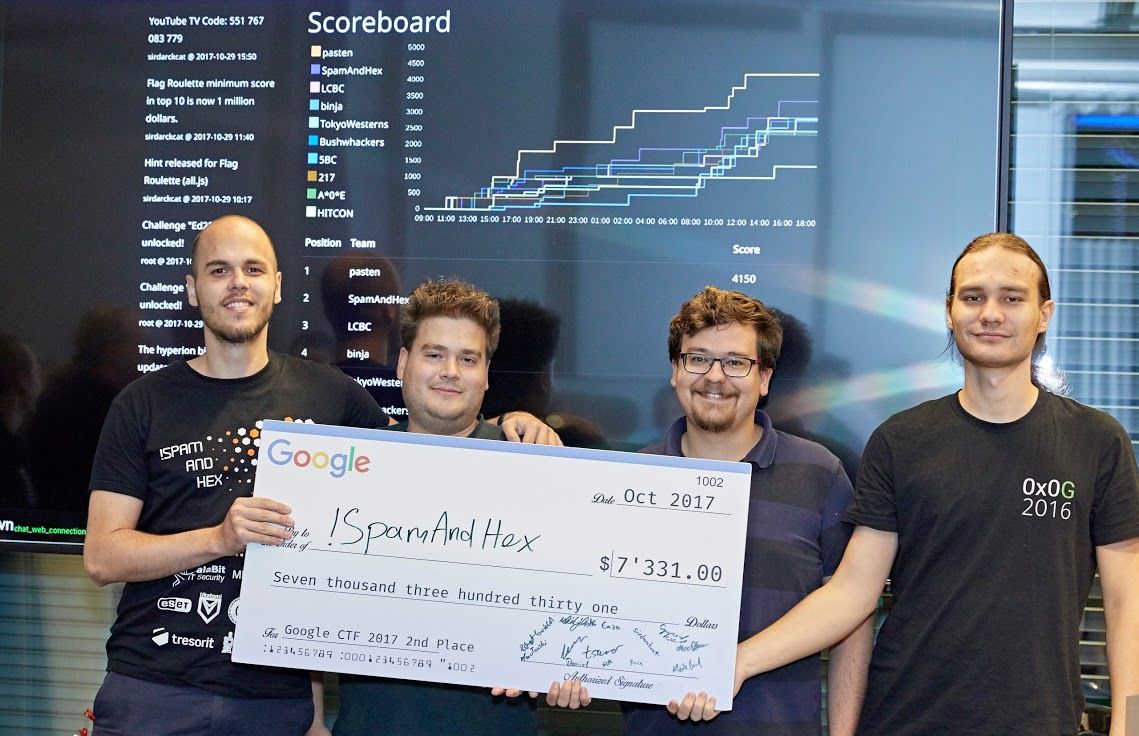

A !SpamAndHex négytagú csapata által elnyert második helyezés 7331 dollár (közel kétmillió forint) pénznyereménnyel jár. A nem éppen kerek összeg magyarázata, hogy az visszafelé olvasva az “1337” számot adja ki, ami a hacker szlengben az angol “leet” kifejezésnek felel meg és a technikai teljesítmény elismerésére használják.

„Számunkra ez a második hely a Las Vegas-i DEFCON CTF-en való szereplések mellett az egyik legjobb eredményünk. A Google CTF-hez hasonló hackerversenyek rangja rengeteget nőtt az elmúlt években, a versenyzők a biztonsági szakma krémjéből kerülnek ki. Azokkal a biztonsági szakértőkkel versenyzünk, akik óriáscégek alkalmazásában profi szinten űzik a hackelést és vezetik a Google, a Microsoft vagy az Apple programjaiban sérülékenységeket találó hackerek listáit” – mondta Komáromy Dániel, a !SpamAndHex tagja.

SZEREZD MEG A ZÁSZLÓT!

A zürichi verseny egy úgynevezett CTF jellegű verseny, amelynek során a szervezők által készített biztonsági feladványokat kell megoldani. A cél minden esetben, hogy a csapatok hozzáférjenek egy bizonyos titokhoz, ezt nevezik „flagnek”, zászlónak. Innen a név is: a CTF a „Capture the Flag” rövidítése, ami magyarul annyit jelent, „szerezd meg a zászlót”.

Minden feladat más és más, közös bennük viszont, hogy az adott titok minden esetben úgy szerezhető meg, hogy a hackerek felfedezik és kihasználják azokat a biztonsági réseket, amiket az adott feladvány rejt. A feladatok kategóriákba vannak sorolva és a cél minél több feladat minél gyorsabb megoldása, tehát az is számít, melyik csapat van kész hamarabb.

A négy magyar hackernek összesen 36 órája volt megoldani 19 feladványt, amelyeket öt különféle kategóriához kapcsolódtak.

MINT A BKK HACK, CSAK BONYOLULTABB

A feladatok többek között kriptográfiai, webes, reverse engineering és pwning témákból kerültek ki. Bár ezek a kategóriák első hallásra ismeretlennek tűnnek, nagyrészt olyan valós területeket modelleznek, amelyekkel egy átlag internetfelhasználó nap mint nap találkozik.

- Kriptográfia: Különböző adattitkosítási és védelmi mechanizmusokat kellett megtörni, kijátszani. Esetenként a feladatok már ismert és megbukott kriptográfiai megoldásokat mintáznak. Ilyen volt például az a hiba, ami a PlayStation 3 mester kulcsának feltörésében is szerepet játszott.

- Web: Tipikusan a web mindennapi sérülékenységeinek trükkösen kihasználható, így megfelelő kihívást nyújtó változatai. Ezek hasonló jellegű sérülékenységek, mint a BKK nemrég felfedezett esete, csak persze jóval bonyolultabbak Hegedűs Tamás, a csapat hackere szerint.

- Reverse engineering: Programok visszafejtése. A programok visszafejtése során a szakértők egyrészt meg akarják érteni egy program belső működését, másrészt megpróbálnak új vagy rejtett funkciókat találni. A Google versenyén többek között egy valódi nyerőgép működésének a megértése volt a feladat, rá kellett jönni, hogyan lehet megnyerni a jackpotot. Ehhez szét kellett csavarozni a gépet, le kellett tölteni a rajta szereplő programot, majd rájönni, hogy hogyan lehet feltörni azt és így rávenni a nyerésre.

- Pwning: A számítógépek alacsony szintű feltörésének művészete. Ilyenkor egy hátsó kapu nélküli, elméletben helyesen működő rendszerben kell hibát találni és tipikusan távolról, fizikai hozzáférés nélkül, feltörni egy szerver típusú rendszert. Ezek a feladatok tipikusan olyan, mindennapi szoftvereinkben használt hibákat mintáznak, amelyek segítségével mobiltelefonokat, böngészőket, operációs rendszereket törnek fel a jó- és rosszindulatú hackerek.